Exemplo Analise De Risco Segurança Da Informação, é essencial para qualquer organização que lida com dados sensíveis. Afinal, ninguém quer ser vítima de um ataque cibernético, certo? É por isso que entender os riscos, as vulnerabilidades e as medidas de proteção é fundamental para garantir a segurança da informação e proteger seus negócios.

Neste guia, vamos mergulhar no mundo da análise de risco, explorando as diferentes metodologias, os tipos de ameaças e as estratégias de mitigação. Você aprenderá a identificar os pontos fracos da sua infraestrutura, avaliar o impacto de um ataque e desenvolver planos para minimizar os riscos.

Além disso, vamos discutir a importância do monitoramento contínuo e da atualização das medidas de segurança, garantindo que sua organização esteja sempre preparada para enfrentar os desafios da era digital.

Introdução à Análise de Risco em Segurança da Informação

A análise de risco é uma etapa crucial na proteção de informações sensíveis, pois permite identificar e avaliar as vulnerabilidades que podem comprometer a segurança da informação de uma organização. Através dessa análise, é possível definir estratégias eficazes para mitigar os riscos e garantir a integridade, confidencialidade e disponibilidade dos dados.

Importância da Análise de Risco

A análise de risco é fundamental para garantir a segurança da informação, pois permite:

- Identificar as ameaças e vulnerabilidades que podem afetar a segurança da informação.

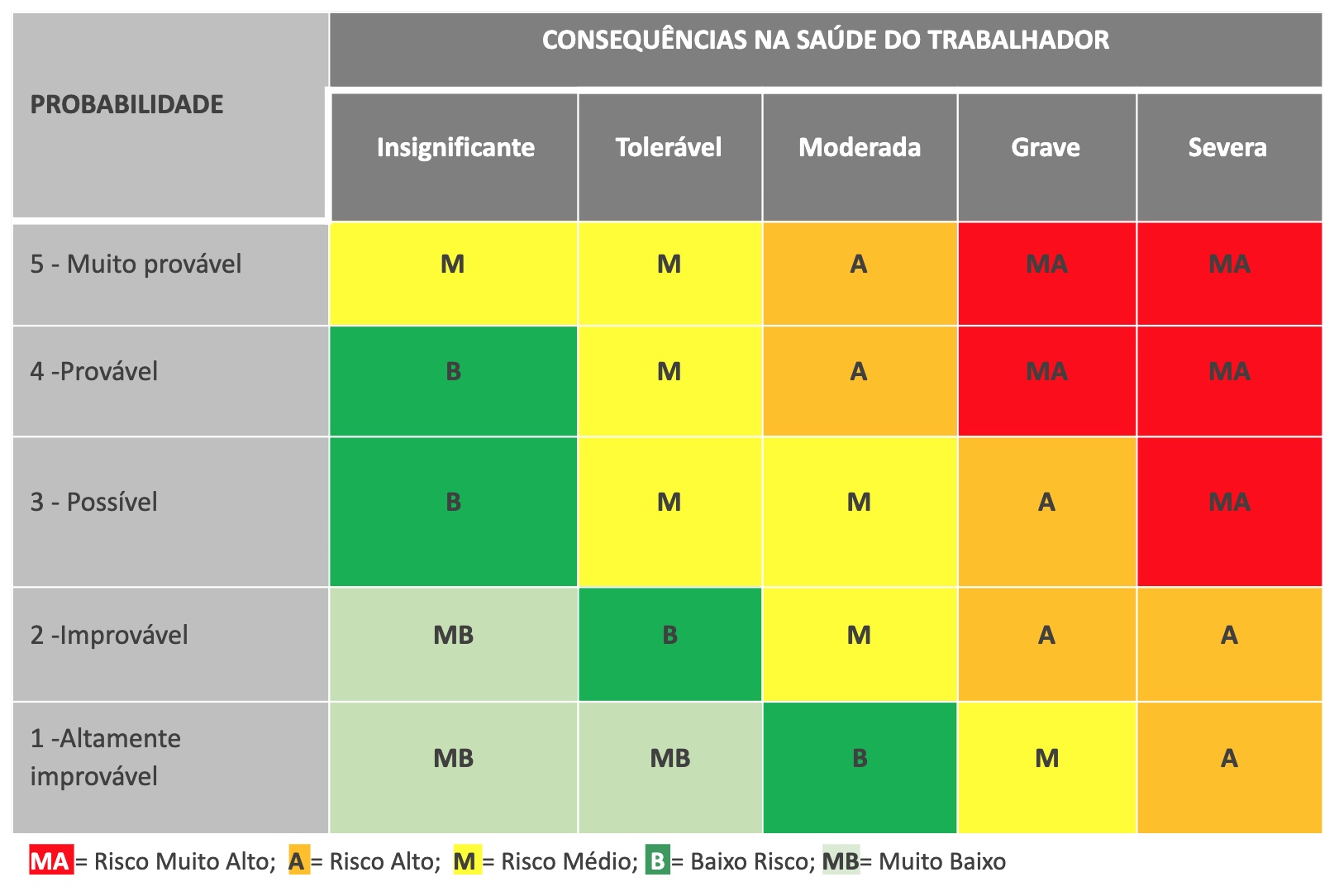

- Avaliar a probabilidade de ocorrência de cada risco e o impacto potencial caso ele se concretize.

- Priorizar os riscos e direcionar os recursos para as áreas mais críticas.

- Desenvolver planos de ação para mitigar os riscos e proteger a informação.

- Demonstrar conformidade com regulamentações e leis de proteção de dados.

Objetivos e Benefícios da Análise de Risco

A análise de risco em segurança da informação tem como objetivo principal identificar e avaliar os riscos que podem afetar a confidencialidade, integridade e disponibilidade das informações de uma organização. Os principais benefícios da análise de risco incluem:

- Melhorar a tomada de decisões estratégicas relacionadas à segurança da informação.

- Aumentar a eficiência e a eficácia dos investimentos em segurança da informação.

- Minimizar as perdas financeiras e de reputação em caso de incidentes de segurança.

- Fortalecer a confiança dos stakeholders na segurança da informação da organização.

- Demonstrar a conformidade com as normas e regulamentações de segurança da informação.

Conceitos e Terminologias

A análise de risco envolve a utilização de diversos conceitos e terminologias, como:

- Ameaça:Qualquer evento, ação ou condição que pode causar danos à informação.

- Vulnerabilidade:Fraqueza ou falha em um sistema ou processo que pode ser explorada por uma ameaça.

- Risco:Probabilidade de uma ameaça explorar uma vulnerabilidade e causar danos à informação.

- Impacto:Consequência negativa de um risco, que pode ser financeiro, legal, operacional ou de reputação.

- Mitigação:Ação tomada para reduzir a probabilidade ou o impacto de um risco.

- Controles:Medidas implementadas para reduzir ou eliminar os riscos.

A análise de risco é um processo iterativo e contínuo, que deve ser atualizado regularmente para refletir as mudanças no ambiente de segurança da informação.

Metodologias de Análise de Risco

A análise de risco é um processo fundamental para garantir a segurança da informação, permitindo a identificação, avaliação e tratamento de ameaças e vulnerabilidades. Existem diversas metodologias de análise de risco, cada uma com suas características e aplicações específicas.

Metodologias de Análise de Risco

Compreender as diferentes metodologias de análise de risco é crucial para escolher a mais adequada para cada contexto. A escolha da metodologia depende de fatores como o tamanho da organização, a complexidade do ambiente, os recursos disponíveis e os objetivos da análise.

| Nome da Metodologia | Descrição | Vantagens | Desvantagens |

|---|---|---|---|

| OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) | OCTAVE é uma metodologia estruturada e abrangente que visa avaliar os riscos de segurança da informação em uma organização. Ela envolve a identificação de ativos críticos, ameaças, vulnerabilidades e controles, além da análise de impacto e probabilidade de ocorrência. |

|

|

| FMEA (Failure Mode and Effects Analysis) | FMEA é uma metodologia que se concentra na identificação de falhas potenciais em um sistema ou processo, analisando seus modos de falha, efeitos e probabilidade de ocorrência. |

|

|

| HAZOP (Hazard and Operability Study) | HAZOP é uma metodologia utilizada para identificar perigos e analisar sua operabilidade em um sistema ou processo. Ela se baseia na análise de desvios em relação ao comportamento esperado do sistema. |

|

|

| STRIDE (Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege) | STRIDE é uma metodologia de análise de ameaças que se baseia em seis categorias de ameaças comuns em sistemas de informação: Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service e Elevation of Privilege. |

|

|

Etapas Comuns às Metodologias de Análise de Risco

As metodologias de análise de risco, apesar de suas diferenças, compartilham algumas etapas comuns, que são:

- Identificação de Ativos:Definir os ativos críticos da organização, como sistemas, dados, aplicações e infraestrutura.

- Identificação de Ameaças:Listar as ameaças potenciais que podem afetar os ativos identificados, como ataques cibernéticos, erros humanos, desastres naturais e falhas de hardware.

- Identificação de Vulnerabilidades:Analisar as fraquezas nos sistemas, aplicações e infraestrutura que podem ser exploradas pelas ameaças.

- Análise de Impacto:Avaliar o impacto de cada ameaça em caso de concretização, considerando a perda de dados, interrupção de serviços, danos à reputação e custos financeiros.

- Análise de Probabilidade:Estimar a probabilidade de cada ameaça se concretizar, levando em conta a frequência de ataques, a vulnerabilidade dos sistemas e as medidas de segurança existentes.

- Cálculo do Risco:Calcular o risco associado a cada ameaça, multiplicando o impacto pela probabilidade de ocorrência.

- Elaboração de Planos de Mitigação:Definir medidas para reduzir ou eliminar os riscos, como implementação de controles de segurança, treinamento de usuários, backups de dados e planos de contingência.

- Monitoramento e Revisão:Monitorar continuamente os riscos e as medidas de segurança, realizando revisões periódicas para ajustar os planos de mitigação e garantir a eficácia das medidas implementadas.

Identificação de Ameaças e Vulnerabilidades

A identificação de ameaças e vulnerabilidades é um passo crucial na análise de risco em segurança da informação. É nesse momento que você define quais são os perigos potenciais que podem afetar seus sistemas e dados, e quais as fraquezas que podem ser exploradas por esses perigos.

Tipos de Ameaças

Compreender os diferentes tipos de ameaças é fundamental para uma análise de risco eficiente. As ameaças à segurança da informação podem ser classificadas de diversas formas, mas algumas categorias comuns incluem:

- Ameaças Naturais:Desastres naturais como terremotos, enchentes, incêndios e tempestades podem causar danos físicos a infraestruturas e equipamentos, comprometendo a disponibilidade dos sistemas e a integridade dos dados.

- Ameaças Humanas:Erros humanos, sabotagem, roubo, fraude e espionagem interna são exemplos de ameaças que podem ser causadas por pessoas. Essas ameaças podem ser intencionais ou acidentais, mas ambas podem ter impactos significativos.

- Ameaças Tecnológicas:Ataques cibernéticos, como vírus, malware, phishing, ransomware, ataques de negação de serviço (DoS) e injeção de SQL, são exemplos de ameaças que exploram vulnerabilidades tecnológicas para obter acesso não autorizado a sistemas e dados.

Exemplos de Ameaças e Vulnerabilidades

Para ilustrar como as ameaças e vulnerabilidades podem se manifestar em diferentes cenários, vamos analisar alguns exemplos concretos:

- Cenário:Uma empresa que utiliza um sistema de gerenciamento de estoque online.

- Ameaça:Ataque de negação de serviço (DoS) que sobrecarrega o servidor, tornando o sistema indisponível.

- Vulnerabilidade:Falta de mecanismos de proteção contra ataques DoS, como firewalls e sistemas de detecção de intrusão.

- Impacto Potencial:Perda de receita, interrupção das operações, insatisfação dos clientes.

- Probabilidade de Ocorrência:Alta, considerando o aumento de ataques DoS em diversos setores.

- Cenário:Uma instituição financeira que utiliza um sistema de autenticação de usuários por senha.

- Ameaça:Ataque de força bruta, em que um atacante tenta adivinhar as senhas dos usuários.

- Vulnerabilidade:Senhas fracas, sem políticas de complexidade e mecanismos de bloqueio de tentativas de login inválidas.

- Impacto Potencial:Acesso não autorizado a contas de usuários, roubo de dados confidenciais, fraude financeira.

- Probabilidade de Ocorrência:Alta, considerando a facilidade de encontrar senhas fracas em bancos de dados vazados.

- Cenário:Um hospital que utiliza um sistema de prontuários eletrônicos.

- Ameaça:Ataque de ransomware que criptografa os dados do sistema, exigindo pagamento para liberá-los.

- Vulnerabilidade:Falta de backups regulares e atualizados dos dados, além de ausência de mecanismos de proteção contra ransomware.

- Impacto Potencial:Perda de dados médicos, interrupção dos serviços de saúde, risco à vida dos pacientes.

- Probabilidade de Ocorrência:Alta, considerando o aumento de ataques de ransomware em instituições de saúde.

Identificação de Ameaças e Vulnerabilidades Relevantes

Para identificar as ameaças e vulnerabilidades mais relevantes para uma organização, é preciso considerar diversos fatores, como:

- Tipo de negócio:O tipo de negócio da organização influencia diretamente os tipos de ameaças e vulnerabilidades que ela enfrenta. Por exemplo, uma empresa de comércio eletrônico estará mais vulnerável a ataques de phishing e roubo de dados de cartão de crédito do que uma empresa de serviços de consultoria.

- Tamanho e complexidade da organização:Organizações maiores e mais complexas geralmente possuem mais sistemas e dados, o que as torna mais suscetíveis a ataques. Além disso, a complexidade da infraestrutura pode dificultar a identificação e correção de vulnerabilidades.

- Riscos específicos do setor:Cada setor possui riscos específicos que devem ser considerados na análise de risco. Por exemplo, o setor financeiro enfrenta riscos relacionados a fraudes, roubo de identidade e lavagem de dinheiro, enquanto o setor de saúde enfrenta riscos relacionados à segurança de dados médicos.

- Ambiente externo:O ambiente externo, como a legislação, as tendências tecnológicas e as ameaças emergentes, também influencia os riscos que uma organização enfrenta. Por exemplo, a crescente utilização de dispositivos móveis e a proliferação de ataques de ransomware aumentam os riscos para organizações de todos os setores.

Tabela de Ameaças e Vulnerabilidades

Para organizar as ameaças e vulnerabilidades identificadas, é útil utilizar uma tabela que contenha informações relevantes sobre cada um deles, como tipo, descrição, impacto potencial e probabilidade de ocorrência.

| Tipo de Ameaça/Vulnerabilidade | Descrição | Impacto Potencial | Probabilidade de Ocorrência |

|---|---|---|---|

| Ataque de negação de serviço (DoS) | Ataque que sobrecarrega o servidor, tornando o sistema indisponível. | Perda de receita, interrupção das operações, insatisfação dos clientes. | Alta |

| Ataque de força bruta | Tentativa de adivinhar as senhas dos usuários. | Acesso não autorizado a contas de usuários, roubo de dados confidenciais, fraude financeira. | Alta |

| Ataque de ransomware | Criptografa os dados do sistema, exigindo pagamento para liberá-los. | Perda de dados médicos, interrupção dos serviços de saúde, risco à vida dos pacientes. | Alta |

| Phishing | Tentativa de obter informações confidenciais, como senhas e dados de cartão de crédito, através de e-mails falsos. | Roubo de dados confidenciais, acesso não autorizado a contas de usuários, fraude financeira. | Alta |

| Erros humanos | Ações não intencionais que podem resultar em violações de segurança, como a divulgação de informações confidenciais para pessoas não autorizadas. | Perda de dados, acesso não autorizado a sistemas, danos à reputação. | Moderada |

| Sabotagem | Ações intencionais para causar danos a sistemas e dados. | Perda de dados, interrupção das operações, danos à reputação. | Baixa |

| Vulnerabilidades de software | Falhas no código de software que podem ser exploradas por atacantes. | Acesso não autorizado a sistemas, roubo de dados, ataques de ransomware. | Moderada |

| Configuração inadequada de sistemas | Configurações de segurança inadequadas que podem deixar sistemas vulneráveis a ataques. | Acesso não autorizado a sistemas, roubo de dados, ataques de ransomware. | Moderada |

| Falta de treinamento em segurança | Falta de treinamento em segurança para funcionários, o que pode levar a erros humanos e a violações de segurança. | Perda de dados, acesso não autorizado a sistemas, danos à reputação. | Moderada |

Análise de Impacto e Probabilidade

A análise de impacto e probabilidade é uma etapa crucial na análise de risco, pois permite que você avalie o quão grave seria o impacto de uma ameaça caso ela se concretizasse e qual a chance de isso acontecer. Essa análise fornece insights valiosos para a priorização de medidas de segurança e a tomada de decisões estratégicas.

Avaliação do Impacto

A avaliação do impacto de uma ameaça em caso de sucesso é fundamental para determinar a gravidade das consequências caso a ameaça se concretize. O impacto pode ser classificado em três níveis: baixo, médio e alto.

- Baixo:O impacto é considerado baixo quando a perda ou dano resultante da ameaça é mínimo e não causa grandes interrupções nas operações, finanças ou reputação da organização.

- Médio:O impacto é considerado médio quando a perda ou dano é significativo, causando interrupções moderadas nas operações, impacto financeiro moderado ou danos moderados à reputação da organização.

- Alto:O impacto é considerado alto quando a perda ou dano é severo, causando interrupções significativas nas operações, grande impacto financeiro ou danos severos à reputação da organização.

Para determinar o nível de impacto, é necessário considerar indicadores específicos relacionados à confidencialidade, integridade e disponibilidade da informação.

- Confidencialidade:A perda de confidencialidade pode resultar em violação de dados pessoais, informações confidenciais de negócios ou segredos comerciais. O impacto pode ser classificado como baixo se a informação perdida for de baixo valor, médio se a informação perdida for de valor moderado e alto se a informação perdida for de alto valor.

- Integridade:A perda de integridade pode resultar em modificação ou adulteração de dados, levando a decisões erradas ou ações fraudulentas. O impacto pode ser classificado como baixo se a modificação dos dados for mínima, médio se a modificação dos dados for significativa e alto se a modificação dos dados for severa e irreversível.

- Disponibilidade:A perda de disponibilidade pode resultar em interrupções no acesso à informação, levando a atrasos nas operações, perda de produtividade ou falhas no atendimento ao cliente. O impacto pode ser classificado como baixo se a interrupção for breve, médio se a interrupção for prolongada e alto se a interrupção for permanente.

Determinação da Probabilidade

A probabilidade de ocorrência de uma ameaça é a chance de a ameaça se concretizar dentro de um determinado período. Para determinar a probabilidade, é importante analisar o histórico de eventos, a frequência de ataques similares, as tendências de segurança e a vulnerabilidade do ambiente.

- Histórico de eventos:A análise de eventos passados, como ataques cibernéticos ou violações de dados, pode fornecer insights sobre a probabilidade de ocorrência de eventos semelhantes no futuro. Por exemplo, se uma organização sofreu um ataque de ransomware no passado, a probabilidade de um ataque semelhante no futuro pode ser considerada alta.

- Frequência de ataques similares:O monitoramento de relatórios de segurança e notícias sobre ataques cibernéticos em outros setores pode fornecer informações sobre a frequência de ataques similares e a probabilidade de ocorrência em sua organização. Por exemplo, se ataques de phishing estão se tornando cada vez mais comuns, a probabilidade de sua organização ser alvo de um ataque de phishing pode ser considerada alta.

- Tendências de segurança:O acompanhamento de tendências de segurança e novas ameaças emergentes pode ajudar a determinar a probabilidade de ocorrência de novas ameaças. Por exemplo, o surgimento de novas vulnerabilidades em softwares pode aumentar a probabilidade de ataques direcionados a essas vulnerabilidades.

- Vulnerabilidade do ambiente:A análise de vulnerabilidades do ambiente da organização, como sistemas operacionais desatualizados, falhas de configuração ou práticas de segurança inadequadas, pode ajudar a determinar a probabilidade de uma ameaça se concretizar. Por exemplo, se uma organização possui sistemas operacionais desatualizados, a probabilidade de um ataque explorando essas vulnerabilidades pode ser considerada alta.

A probabilidade de ocorrência de uma ameaça pode ser classificada em três níveis: baixa, média e alta.

- Baixa:A probabilidade é considerada baixa quando a ameaça é improvável de ocorrer, com base em histórico de eventos, tendências de segurança e análise de vulnerabilidades.

- Média:A probabilidade é considerada média quando a ameaça é possível de ocorrer, com base em histórico de eventos, tendências de segurança e análise de vulnerabilidades.

- Alta:A probabilidade é considerada alta quando a ameaça é provável de ocorrer, com base em histórico de eventos, tendências de segurança e análise de vulnerabilidades.

Cálculo do Risco

O risco é a combinação do impacto e da probabilidade de uma ameaça. Ele representa a chance de uma ameaça se concretizar e causar um determinado nível de impacto. O risco pode ser calculado usando a seguinte fórmula:

Risco = Impacto x Probabilidade

Por exemplo, se uma ameaça tem um impacto alto e uma probabilidade média, o risco será alto. Se uma ameaça tem um impacto baixo e uma probabilidade baixa, o risco será baixo.A análise de impacto e probabilidade é fundamental para a gestão de riscos em segurança da informação, pois permite que você identifique as ameaças mais perigosas e priorize as medidas de segurança de acordo com o nível de risco.

Elaboração de Planos de Mitigação

Após a identificação e análise dos riscos, o próximo passo crucial é a elaboração de planos de mitigação. Esses planos definem as ações estratégicas para reduzir o impacto e a probabilidade de ocorrência de cada risco, garantindo a proteção dos ativos de informação da organização.

Estratégias de Mitigação de Riscos

As estratégias de mitigação de riscos em segurança da informação visam reduzir o impacto e a probabilidade de ocorrência de eventos adversos. As principais estratégias incluem:

- Prevenção:Implementar medidas para evitar que os riscos se concretizem. Exemplos: controles de acesso, firewalls, antivírus, treinamento de usuários.

- Mitigação:Reduzir o impacto dos riscos caso ocorram. Exemplos: planos de recuperação de desastres, backups, criptografia de dados.

- Transferência:Transferir o risco para terceiros, como seguros ou contratos de terceirização.

- Aceitação:Aceitar o risco e lidar com as consequências caso ocorra. Essa estratégia é geralmente utilizada para riscos de baixo impacto ou alta probabilidade de ocorrência.

Medidas de Controle para Ameaças e Vulnerabilidades

As medidas de controle são ações específicas para mitigar os riscos. A escolha das medidas depende do tipo de ameaça e vulnerabilidade. Alguns exemplos de medidas de controle:

- Ameaça: Ataque de phishing

- Vulnerabilidade:Falta de treinamento de usuários.

- Medida de Controle:Treinamento de usuários sobre como identificar e evitar phishing, políticas de segurança da informação sobre o assunto.

- Ameaça: Ataque de ransomware

- Vulnerabilidade:Ausência de backups regulares.

- Medida de Controle:Implementação de backups regulares e testes de recuperação de dados.

- Ameça: Ataque de negação de serviço (DoS)

- Vulnerabilidade:Falta de capacidade de resposta a ataques DoS.

- Medida de Controle:Implementação de mecanismos de proteção contra ataques DoS, como firewalls com capacidade de detecção e bloqueio de ataques.

Planos de Mitigação: Tabela de Riscos e Medidas de Controle

A tabela a seguir ilustra um exemplo de plano de mitigação, organizando os riscos, as medidas de controle, o custo e os benefícios de cada medida:

| Risco | Medidas de Controle | Custo | Benefícios |

|---|---|---|---|

| Vazamento de dados confidenciais por ataque de phishing | Treinamento de usuários sobre phishing, implementação de filtros de e-mail antiphishing, sistema de autenticação de dois fatores | R$ 5.000,00 (treinamento) + R$ 1.000,00 (ferramentas) | Redução do risco de vazamento de dados, aumento da conscientização dos usuários sobre segurança |

| Perda de dados por falha no sistema | Implementação de backups regulares, testes de recuperação de dados, redundância de servidores | R$ 10.000,00 (software de backup) + R$ 5.000,00 (servidores) | Minimização da perda de dados, recuperação rápida do sistema em caso de falha |

| Ataque de ransomware | Implementação de software anti-ransomware, backups regulares, políticas de segurança de acesso a dados | R$ 2.000,00 (software anti-ransomware) + R$ 1.000,00 (políticas) | Proteção contra ataques de ransomware, redução do impacto em caso de ataque |

Implementação de Planos de Mitigação

A implementação dos planos de mitigação exige um processo estruturado e eficaz. As etapas principais incluem:

- Definição de responsabilidades:Atribuir responsabilidades claras para cada etapa do plano de mitigação.

- Alocação de recursos:Definir os recursos financeiros e humanos necessários para a implementação das medidas de controle.

- Cronograma de implementação:Estabelecer um cronograma detalhado para a implementação de cada medida de controle.

- Monitoramento e avaliação:Monitorar a eficácia das medidas de controle e realizar avaliações periódicas para ajustar os planos de mitigação.

Monitoramento e Revisão de Riscos

A análise de risco não é um processo estático. As ameaças, vulnerabilidades e o ambiente de negócios estão em constante mudança. Por isso, o monitoramento contínuo dos riscos é fundamental para garantir que as medidas de segurança da informação permaneçam eficazes.

Importância do Monitoramento Contínuo

O monitoramento contínuo dos riscos em segurança da informação é essencial para:* Identificar novas ameaças e vulnerabilidades:As ameaças e vulnerabilidades estão em constante evolução. Novas tecnologias, tendências e ataques surgem o tempo todo. O monitoramento permite que você fique por dentro das últimas ameaças e vulnerabilidades, garantindo que suas medidas de segurança estejam atualizadas.

Avaliar a eficácia das medidas de controle

O monitoramento permite que você avalie se as medidas de controle implementadas estão realmente protegendo seus ativos de informação. Você pode identificar falhas nas medidas de controle e tomar medidas para corrigi-las.

Adaptar as medidas de segurança às mudanças

O ambiente de negócios está em constante mudança. As necessidades de segurança da informação também mudam. O monitoramento permite que você acompanhe essas mudanças e ajuste suas medidas de segurança para atender às novas necessidades.

Melhorar a tomada de decisão

O monitoramento fornece informações importantes para a tomada de decisão. Você pode usar essas informações para priorizar seus esforços de segurança da informação, alocar recursos de forma mais eficaz e reduzir os riscos à sua organização.

Etapas para Monitorar e Revisar a Análise de Risco

O monitoramento e a revisão da análise de risco devem ser realizados de forma sistemática e abrangente. As etapas a seguir podem servir como guia:

1. Definir o escopo do monitoramento

Determine quais riscos serão monitorados, quais ativos de informação estão em risco e quais medidas de controle serão avaliadas.

2. Estabelecer indicadores chave de desempenho (KPIs)

Defina indicadores que meçam a eficácia das medidas de controle e a exposição aos riscos.

3. Coletar dados

Colete dados sobre a ocorrência de eventos de segurança, o desempenho das medidas de controle e as mudanças no ambiente de negócios.

4. Analisar os dados

Analise os dados coletados para identificar tendências, padrões e anomalias.

5. Avaliar os riscos

Avalie os riscos identificados e determine se as medidas de controle existentes são suficientes para mitigá-los.

6. Tomar medidas

Se necessário, tome medidas para atualizar as medidas de controle, reduzir a exposição aos riscos ou ajustar o plano de segurança da informação.

7. Documentar o processo

Documente o processo de monitoramento e revisão, incluindo os KPIs utilizados, os dados coletados, as análises realizadas e as medidas tomadas.

Ferramentas e Técnicas para Monitoramento e Revisão

Existem várias ferramentas e técnicas que podem ser usadas para monitorar e revisar a análise de risco, como:* Sistemas de gerenciamento de informações de segurança (SGIS):Os SGISs são ferramentas que ajudam a gerenciar os riscos de segurança da informação, incluindo o monitoramento de eventos de segurança, o desempenho das medidas de controle e a conformidade com políticas de segurança.

Sistemas de detecção de intrusão (IDS)

Os IDSs monitoram o tráfego de rede em busca de atividades suspeitas. Eles podem ajudar a detectar ataques em andamento e alertar os administradores de segurança.

Sistemas de prevenção de intrusão (IPS)

Os IPSs são semelhantes aos IDSs, mas também podem bloquear o tráfego de rede malicioso.

Análise de logs

A análise de logs pode ajudar a identificar eventos de segurança, padrões de atividade e falhas nas medidas de controle.

Auditoria de segurança

A auditoria de segurança é um processo formal para avaliar a conformidade com políticas de segurança, padrões e regulamentos.

Vulnerabilidade scanning

A varredura de vulnerabilidades ajuda a identificar falhas de segurança em sistemas e aplicativos.

Teste de penetração

O teste de penetração simula um ataque real para avaliar a eficácia das medidas de controle.

Indicadores Chave de Desempenho (KPIs) para Avaliar a Eficácia das Medidas de Controle

Os KPIs podem ser usados para avaliar a eficácia das medidas de controle e a exposição aos riscos. Alguns exemplos de KPIs incluem:* Tempo médio de resolução de incidentes:Medida do tempo que leva para resolver um incidente de segurança.

Número de incidentes de segurança

Número de incidentes de segurança que ocorrem em um determinado período de tempo.

Taxa de sucesso de ataques

Porcentagem de ataques que são bem-sucedidos em atingir seus objetivos.

Número de vulnerabilidades identificadas

Número de vulnerabilidades encontradas em sistemas e aplicativos.

Porcentagem de sistemas vulneráveis

Porcentagem de sistemas que possuem vulnerabilidades não corrigidas.

Conformidade com políticas de segurança

Porcentagem de sistemas e usuários que estão em conformidade com as políticas de segurança.

Taxa de detecção de intrusões

Porcentagem de ataques que são detectados pelos sistemas de segurança.

A análise de risco é um processo contínuo que exige monitoramento e revisão regular. A atualização das medidas de controle e a adaptação às mudanças no ambiente de negócios são essenciais para manter a segurança da informação da sua organização.

Casos de Estudo e Exemplos Práticos: Exemplo Analise De Risco Segurança Da Informação

A análise de risco em segurança da informação é um processo fundamental para qualquer organização, independentemente do seu tamanho ou setor de atuação. Para ilustrar a aplicação prática dessa metodologia, vamos explorar alguns casos de estudo reais, analisando os desafios, as etapas e os resultados obtidos.

Análise de Risco em um Banco

A análise de risco em um banco é crucial para proteger os dados confidenciais dos clientes e garantir a segurança das transações financeiras. Um estudo de caso interessante envolve um banco de médio porte que decidiu implementar um programa de análise de risco para identificar e mitigar as ameaças cibernéticas.O processo começou com a identificação de ativos críticos, como sistemas de pagamento, bases de dados de clientes e servidores de infraestrutura.

Em seguida, a equipe de segurança realizou uma análise de ameaças, considerando os riscos internos e externos, como ataques de phishing, malware e falhas de segurança.Após a identificação de vulnerabilidades, a equipe calculou o impacto e a probabilidade de cada ameaça, priorizando as ações de mitigação.

A implementação de medidas de segurança, como firewalls, sistemas de detecção de intrusão e treinamento de funcionários, contribuiu para reduzir significativamente os riscos.

Análise de Risco em uma Empresa de Varejo

A análise de risco em uma empresa de varejo é essencial para proteger os dados dos clientes e garantir a segurança das operações online. Um caso de estudo real envolve uma grande rede de varejo que sofreu um ataque cibernético, resultando em vazamento de dados de clientes e perda de receita.A empresa decidiu implementar um programa de análise de risco para evitar incidentes semelhantes no futuro.

A equipe de segurança identificou os ativos críticos, como sistemas de e-commerce, bases de dados de clientes e servidores de infraestrutura.A análise de ameaças considerou os riscos de ataques de ransomware, phishing e injeção de SQL. A equipe também avaliou as vulnerabilidades dos sistemas, incluindo falhas de segurança e configurações inadequadas.Após a análise de impacto e probabilidade, a empresa implementou medidas de segurança, como firewalls, sistemas de detecção de intrusão, treinamento de funcionários e políticas de segurança de dados.

Essas medidas ajudaram a reduzir significativamente os riscos e proteger os dados dos clientes.

Análise de Risco em uma Instituição de Saúde, Exemplo Analise De Risco Segurança Da Informação

A análise de risco em uma instituição de saúde é fundamental para proteger os dados confidenciais dos pacientes e garantir a segurança dos sistemas de saúde. Um caso de estudo envolve um hospital que decidiu implementar um programa de análise de risco para identificar e mitigar as ameaças cibernéticas.A equipe de segurança identificou os ativos críticos, como sistemas de prontuários médicos eletrônicos, servidores de infraestrutura e dispositivos médicos conectados à rede.

A análise de ameaças considerou os riscos de ataques de ransomware, phishing e acesso não autorizado.Após a identificação de vulnerabilidades, a equipe calculou o impacto e a probabilidade de cada ameaça, priorizando as ações de mitigação. A implementação de medidas de segurança, como firewalls, sistemas de detecção de intrusão e treinamento de funcionários, contribuiu para reduzir significativamente os riscos e proteger os dados dos pacientes.

Em suma, a análise de risco em segurança da informação é um processo crucial para proteger seus dados e garantir a continuidade dos seus negócios. Com uma abordagem estratégica e proativa, você pode identificar e mitigar os riscos, fortalecer sua postura de segurança e navegar com confiança no mundo digital.

Lembre-se: a segurança da informação é um investimento que vale a pena, e a proteção dos seus dados deve ser uma prioridade absoluta.